Faut-il HTTPS sur mon site ?

Rédigé par citizenz - - 1 commentaire Je viens de voir passer cette info sur Twitter. J'ai trouvé ça surper intéressant et je vous pose ça ici : https://faut-il-https-sur-mon-site.fr/

Je viens de voir passer cette info sur Twitter. J'ai trouvé ça surper intéressant et je vous pose ça ici : https://faut-il-https-sur-mon-site.fr/

Je viens de voir passer cette info sur Twitter. J'ai trouvé ça surper intéressant et je vous pose ça ici : https://faut-il-https-sur-mon-site.fr/

Je viens de voir passer cette info sur Twitter. J'ai trouvé ça surper intéressant et je vous pose ça ici : https://faut-il-https-sur-mon-site.fr/

Dep uis quelques jours on voit apparaitre un joli compte-à-rebours sur le site de ProtonVPN.

uis quelques jours on voit apparaitre un joli compte-à-rebours sur le site de ProtonVPN.

Déjà accessible par les utilisateurs de Prontonmail version Plus (5 €/mois), protonVPN offre des outils encore perfectibles mais qui laissent augurer d'un futur service au Top.

Sous Windows, protonVPN propose un client graphique très pratique (encore en version BETA) avec un choix aisé d'outils, notamment destinés à sélectionner le "meilleur emplacement" géographique du serveur VPN.

ProtonVPN propose en effet diverses "adresses" de serveurs, que ce soit en France, aux Pays-Bas, aux USA, etc. ou même en Suède.

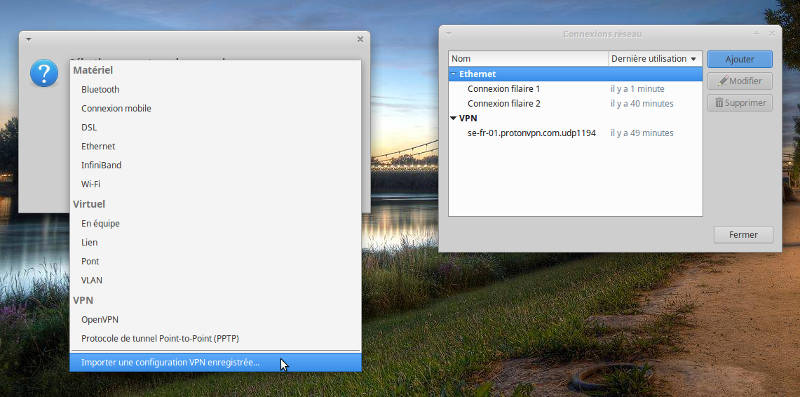

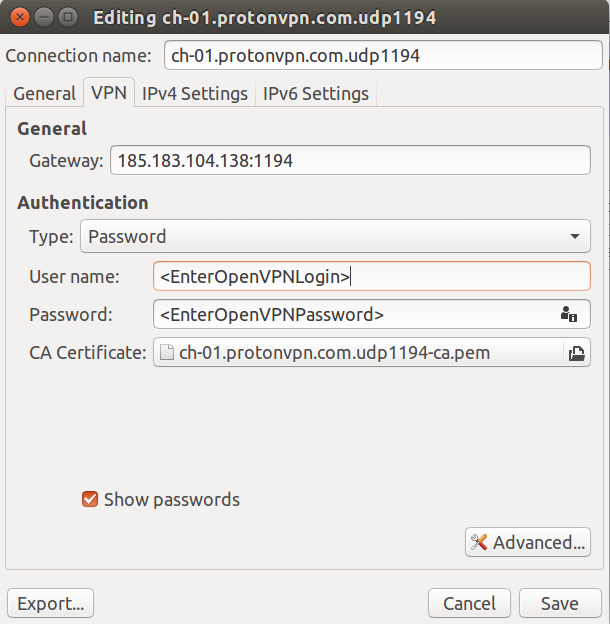

Sous Gnu/Linux, pas de client dédié et tout se configure (facilement) avec networkmanager et openvpn.

Sous une distribution "debian-like", on installe quelques packages nécessaires :

sudo apt-get install openvpn network-manager-openvpn-gnomePuis on  va chercher les fichiers de config ProtonVPN à cette adresse : https://protonvpn.com/download/ProtonVPN_config.zip

va chercher les fichiers de config ProtonVPN à cette adresse : https://protonvpn.com/download/ProtonVPN_config.zip

Il vous faut au préalable avoir reçu votre login et votre de mot de passe qui sont disponibles, pour le moment, dans le menu de ProtonMail version payante...

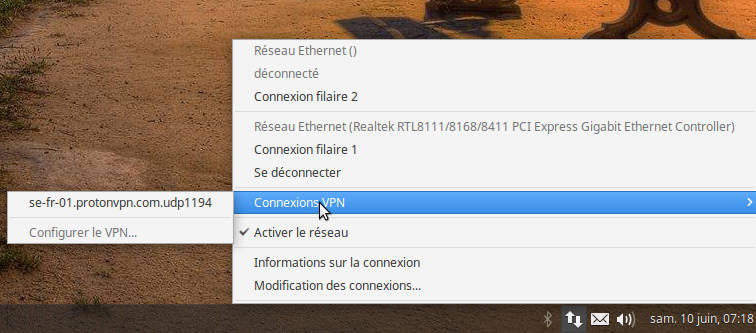

Une fois configuré il n'y a plus qu'à cliquer sur l'adresse du VPN dans le menu Networkmanager et vous verrez le petit cadenas apparaitre dans l'icone de connexion qui vous indiquera que votre VPN est actif.

On peut même évidemment se connecter directement en console :

sudo openvpn ch-01.protonvpn.com.udp1194.ovpn C'est un exemple si on décide d'utiliser une adresse suisse pour le serveur VPN.

C'est un exemple si on décide d'utiliser une adresse suisse pour le serveur VPN.

J'utilise protonVPN depuis plusieurs mois maintenant et je trouve que le duo ProtonMail + ProtonVPN sont des outils pratiques et performant.

Il semble que protonVPN ouvre officiellement ses portes dans une dizaine de jours...

A suivre

Depuis ce matin lundi 22 mai 2017, Protonmail est passé officiellement en français (automatique).

Depuis ce matin lundi 22 mai 2017, Protonmail est passé officiellement en français (automatique).

On peut néanmoins aller changer la langue dans Settings (Paramètres) et tout en bas, à doite Languages (langues).

On attend désormais le support du SMTP / IMAP / POP3 ...

Adrien Guinet, chercheur français en sécurité chez Quarkslab, a découvert un moyen de récupérer gratuitement les clés de cryptage secrètes utilisées par le ransomware WannaCry, qui fonctionnent sur les systèmes d'exploitation Windows XP, Windows 7, Windows Vista, Windows Server 2003 et 2008.

Adrien Guinet, chercheur français en sécurité chez Quarkslab, a découvert un moyen de récupérer gratuitement les clés de cryptage secrètes utilisées par le ransomware WannaCry, qui fonctionnent sur les systèmes d'exploitation Windows XP, Windows 7, Windows Vista, Windows Server 2003 et 2008.

La bonne nouvelle est qu'un autre chercheur en sécurité, Benjamin Delpy, a développé un outil facile à utiliser appelé "WanaKiwi", basé sur la découverte de Guinet, qui simplifie tout le processus de décryptage de fichiers infectés par WannaCry.

Toutes les victimes peuvent télécharger l'outil WanaKiwi sur Github et l'exécuter sur leur ordinateur Windows infecté, à l'aide de la ligne de commande (cmd).

WanaKiwi est disponible sur Windows XP, Windows 7, Windows Vista, Windows Server 2003 et 2008, a confirmé Matt Suiche de la société de sécurité Comae Technologies, qui a également fourni des démonstrations montrant comment utiliser WanaKiwi pour décrypter vos fichiers.

Bien que l'outil ne fonctionne pas pour chaque utilisateur en raison de ses dépendances, il reste un bon moyen pour les victimes de WannaCry de récupérer leurs fichiers verrouillés et ceci gratuitement, même sous Windows XP, la version "vieillissante" de Microsoft...

Sources : http://thehackernews.com/2017/05/wannacry-ransomware-decryption-tool.html

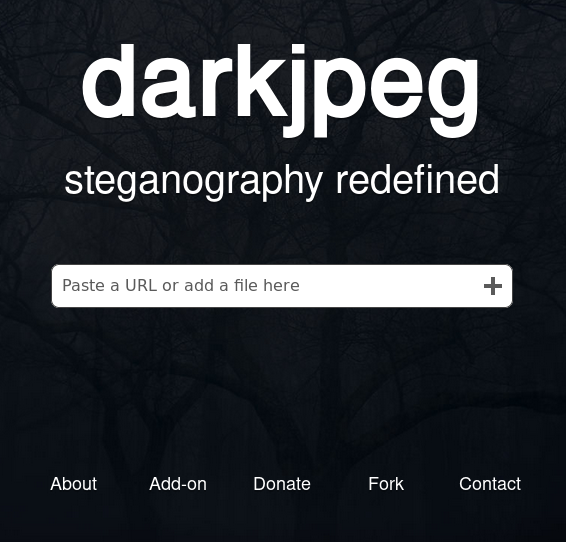

Je m'attaque à un truc que je ne connais pas du tout : la stéganographie. Ca m'a l'air un poil complexe bien qu'utilisé depuis déjà longtemps par "certains groupes".

Sur ce thème, je viens de tomber sur la page Github de DarkJpeg (https://github.com/yndi/darkjpeg/) et son site principal (http://yndi.github.io/darkjpeg/).

DarkJpeg, c'est quoi ?

DarkJPEG est un service Web de stéganographie en ligne de nouvelle génération.

Il est censé répondre aux besoins des utilisateurs en ce qui concerne la liberté de communication, et ceci même dans les pays qui enfreignent les droits de l'homme, par leur censure du Net ou même en refusant d'utiliser la cryptographie par la loi.

Le service utilise des méthodes de stéganographie qualifiées de "fortes" pour cacher ... le fait même de cacher des données (avec des méthodes de cryptographie puissantes) et pour protéger les données d'une lecture "non autorisée" par des groupes de personnes non fiables.

C'est un peu compliqué pour le novice que je suis. En fait, c'est un peu le système des poupées russes : je souhaite cacher ... ce que j'ai caché.

Ce que Darkjpeg propose :

Le site n0where.net propose un petit compte-rendu des possibilités qu'offre cette appli (https://n0where.net/open-source-steganography-darkjpeg/).

Comment ça marche ?

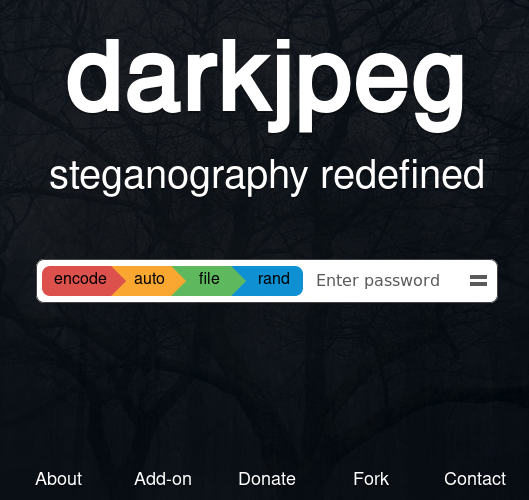

Je me suis "amusé" à tester les capacités de l'appli et c'est assez surprenant. Vous pouvez, directement sur le site, copier-coller une URL ou carrément ajouter un fichier.

J'ai d'abord choisi une image :

Puis je l'ai "glissée-déposée" dans la barre prévue à cet effet :

J'ai entré un mot de passe, j'ai cliqué sur OK (en fait, y'a pas écrit OK... juste deux "barres").

Remarquez les options qui s'affichent :

Et Hop ! Je me suis retrouvé avec une image... mais pas celle de départ ! C'est bien ça la stéganographie... ou l'art de camoufler.

Vous cliquez sur l'image pour la télécharger.

Et après ?

Et bien l'idée c'est de pouvoir aussi "décoder" l'image.

Avec les mêmes outils, on va faire "la démarche inverse" :

.. et HOP!

On retrouve le fichier original ! Magique ... et peut-être... utile.